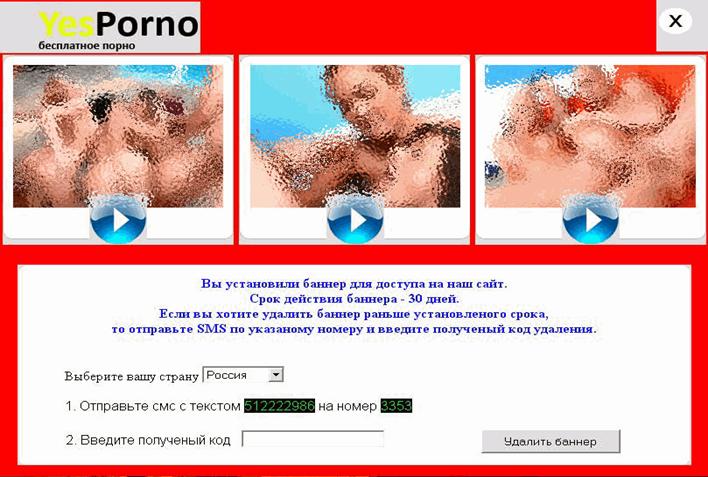

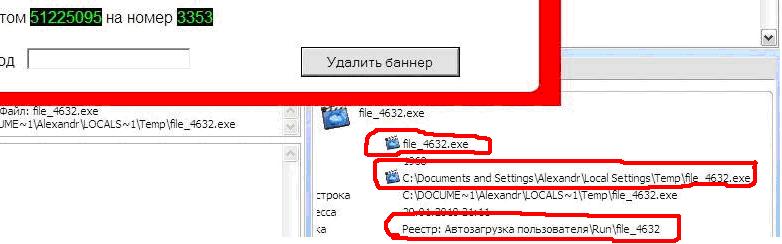

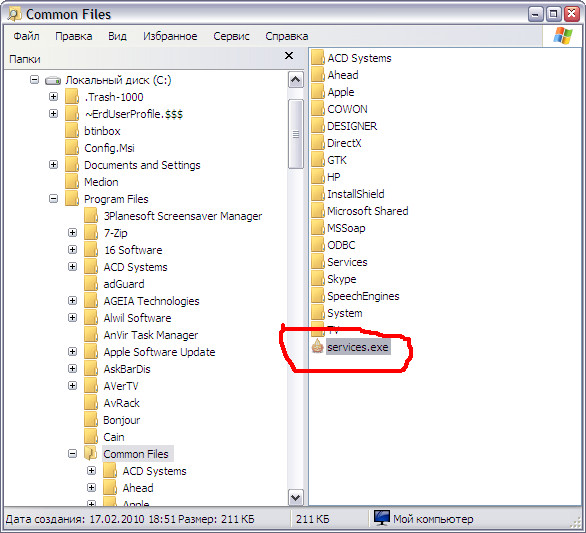

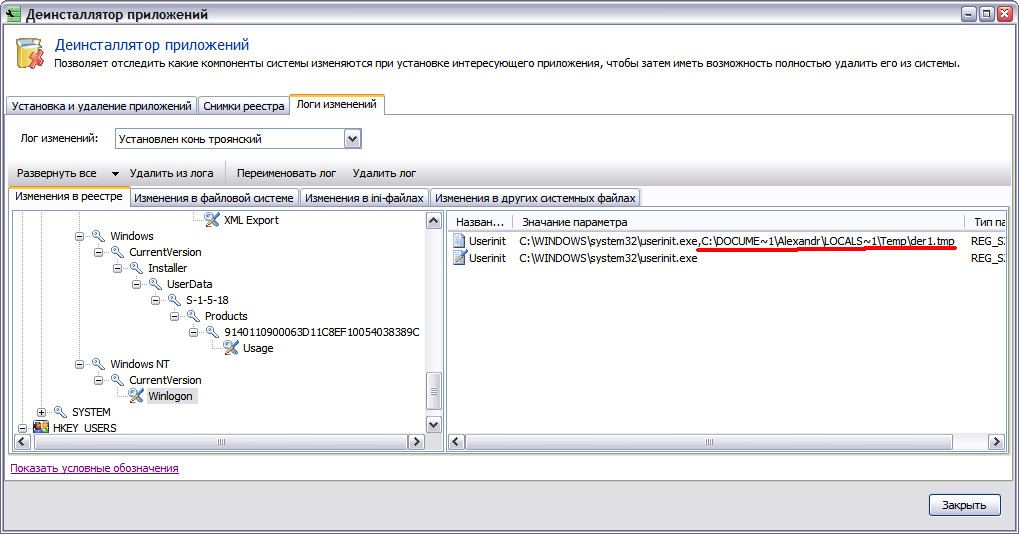

Спрятался он здесь:С:\Documents and Settings\User\Local Settings\Temp

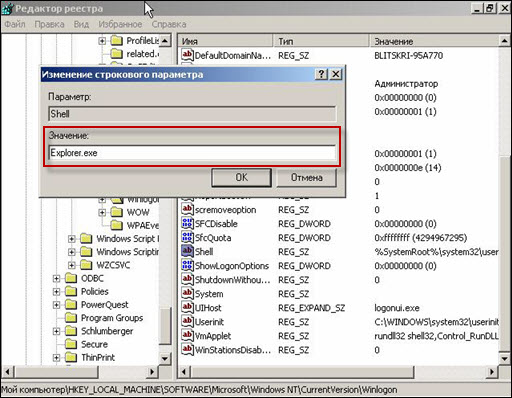

А "прописался" в разделе реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon. На картинке хорошо видно, какое значение параметра было до "обновления" (нижняя строчка) и после (верхняя строчка).

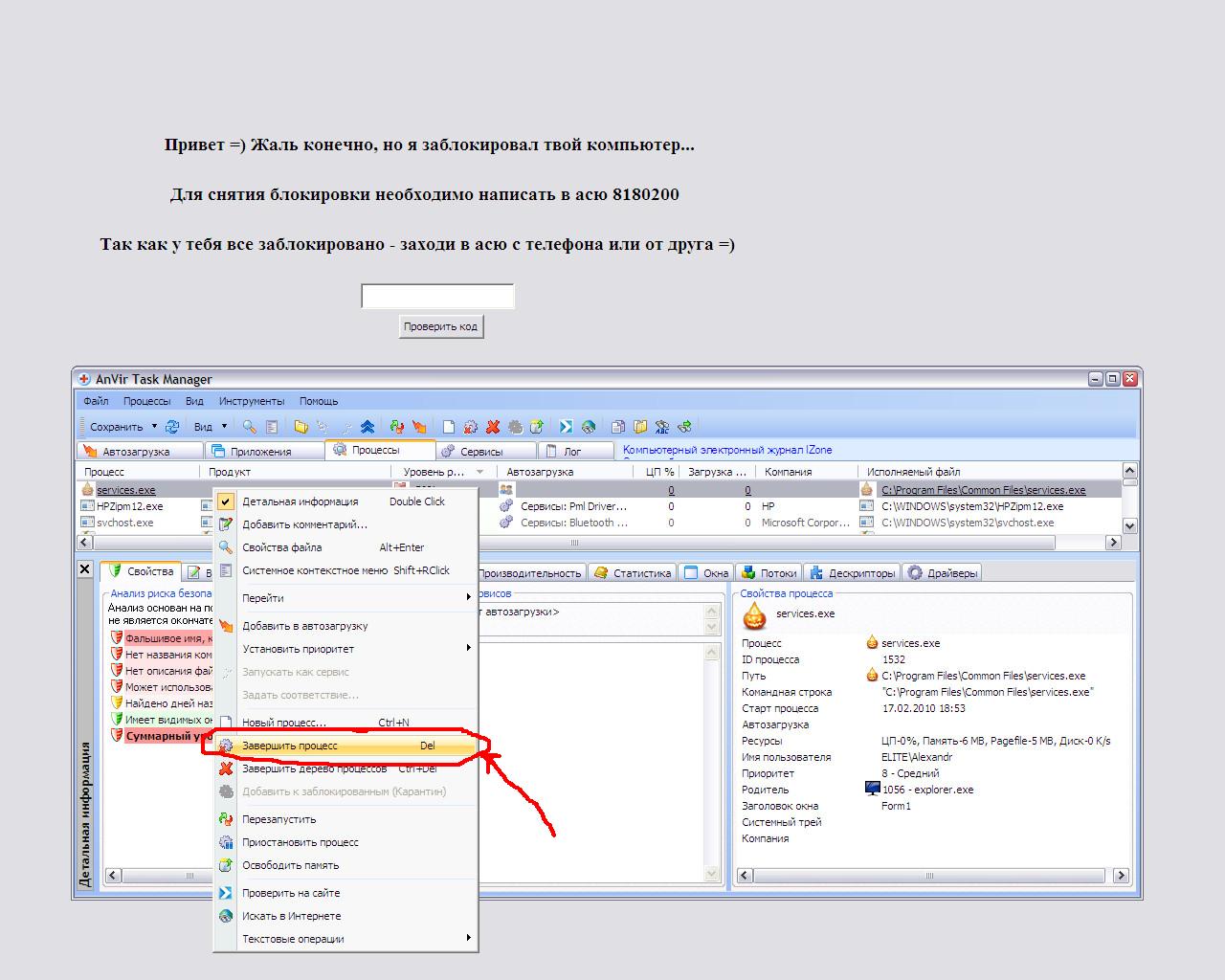

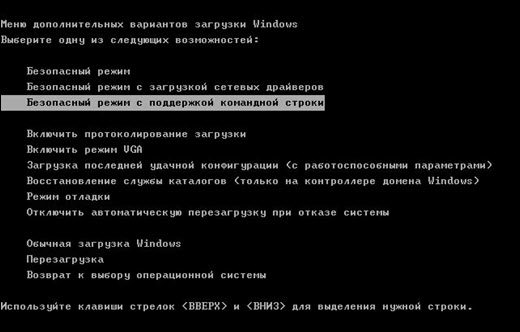

И хотя мы знаем, где собака зарыта, мы ничего не можем сделать, поскольку добраться туда нам не даёт баннер. Поэтому перезагружаемся, предварительно "зарядив" в дисковод Live CD ERD Commander (или любой другой с возможностью доступа к зараженному реестру).

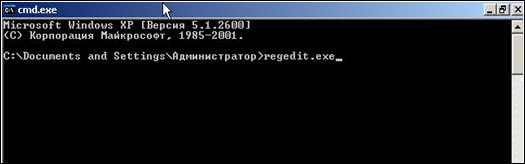

А там уже всё просто: запускаем Regedit , в поиск забиваем userinit и возвращаем его в первоначальное состояние. Если LiveCD не имеет возможности редактировать реестр, то просто идём в С:\Document and Setting\User\Lokal Setting\Temp и удаляем оттуда файл баннера. В нашем случае это der1.tmp. Перезагружаем компьютер - вымогатель пропал, что и требовалось доказать,запускаем Regedit , в поиск забиваем userinit и возвращаем его в первоначальное состояние. А теперь надо восстановить систему в состояние "до заражения". Как видим, и здесь ничего страшного нет.

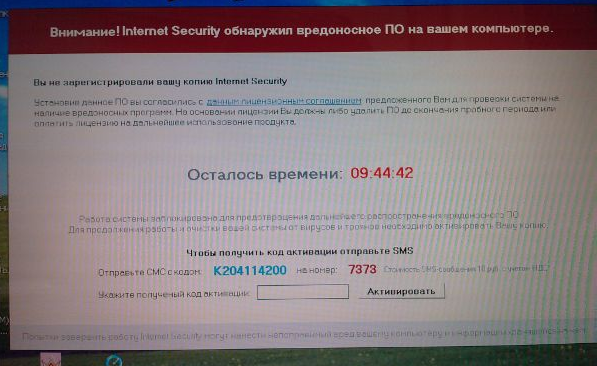

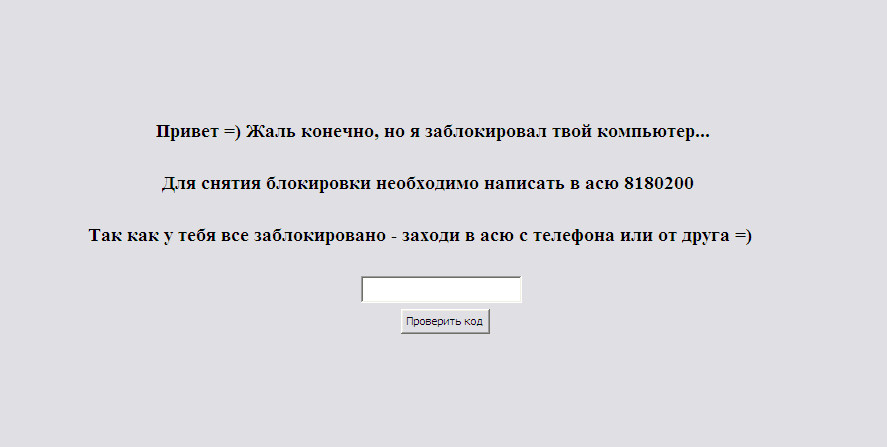

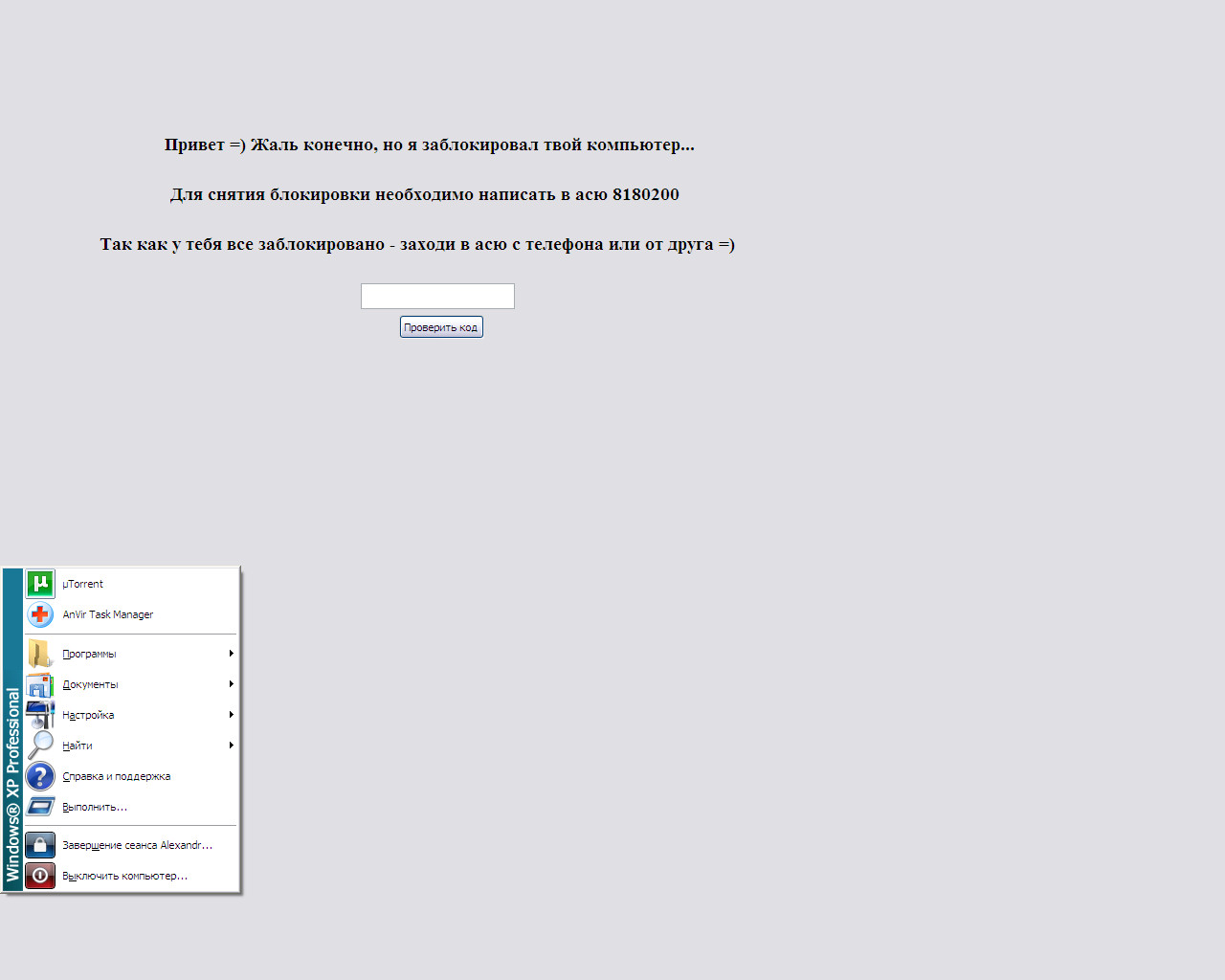

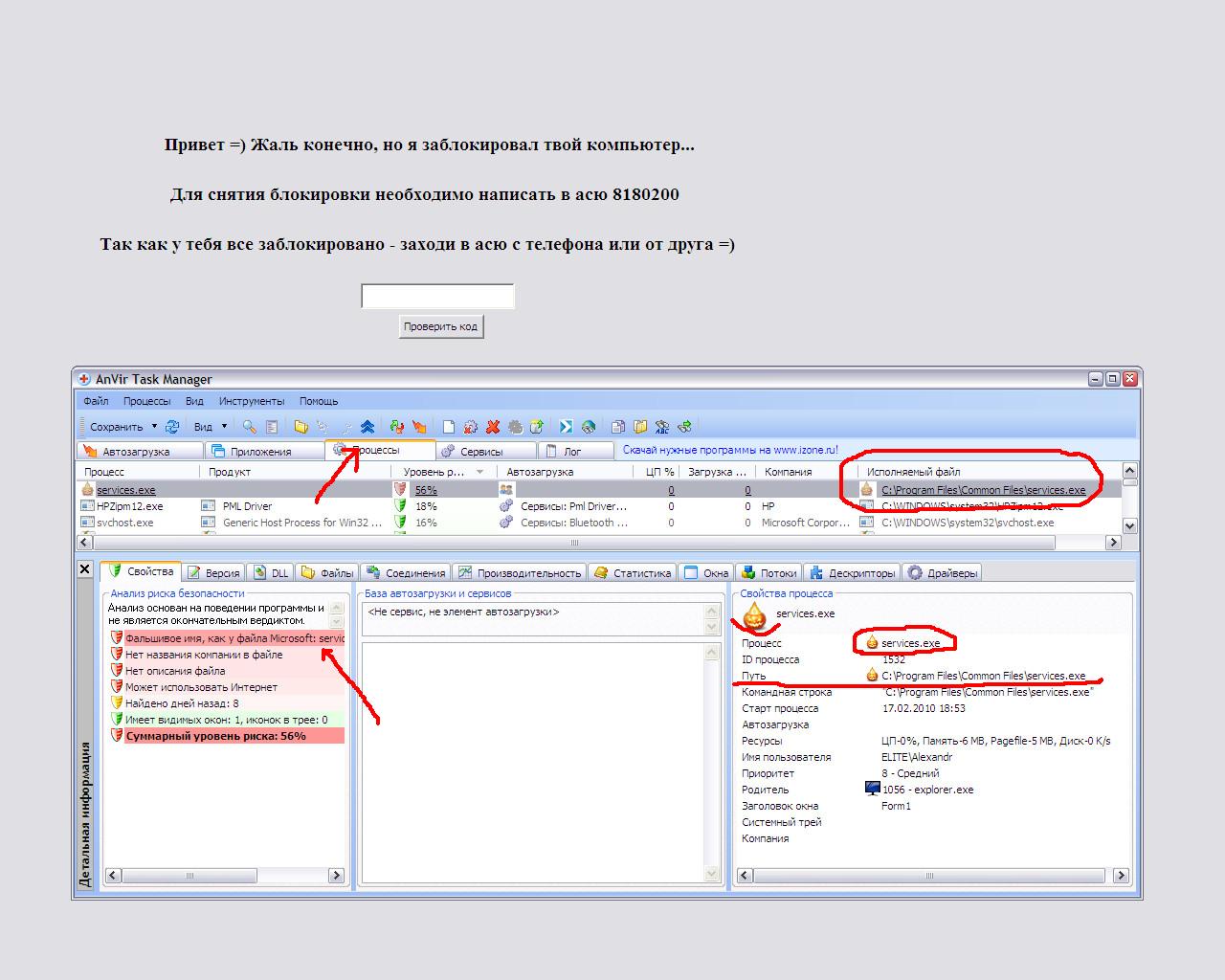

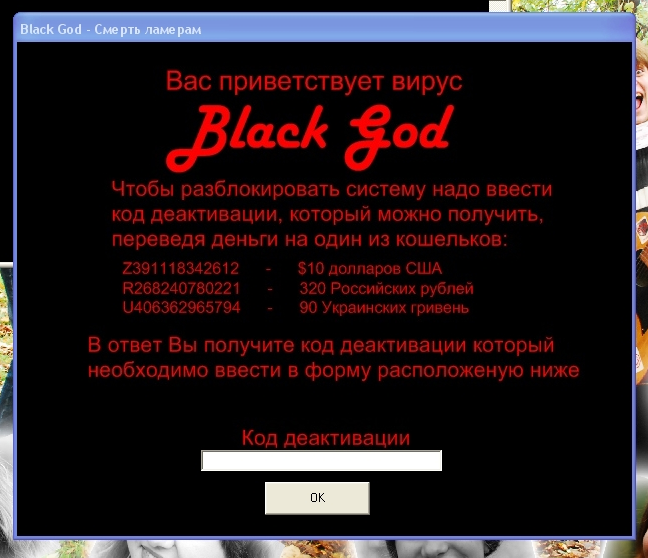

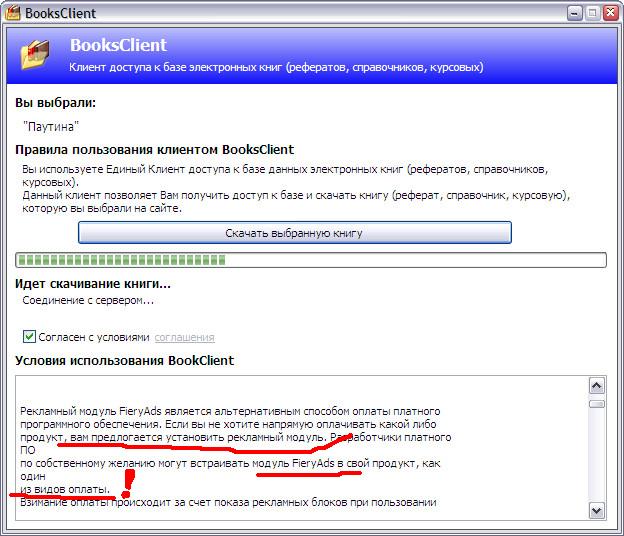

Ну, а теперь самый страшный зверь - Тип третий.

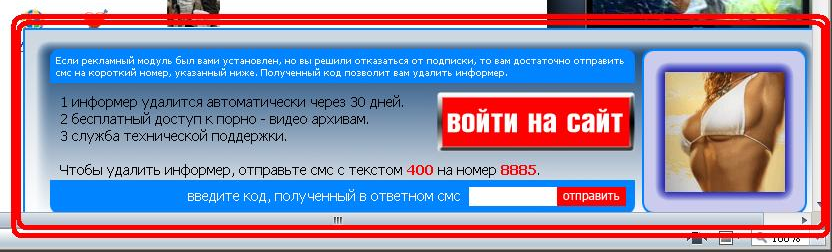

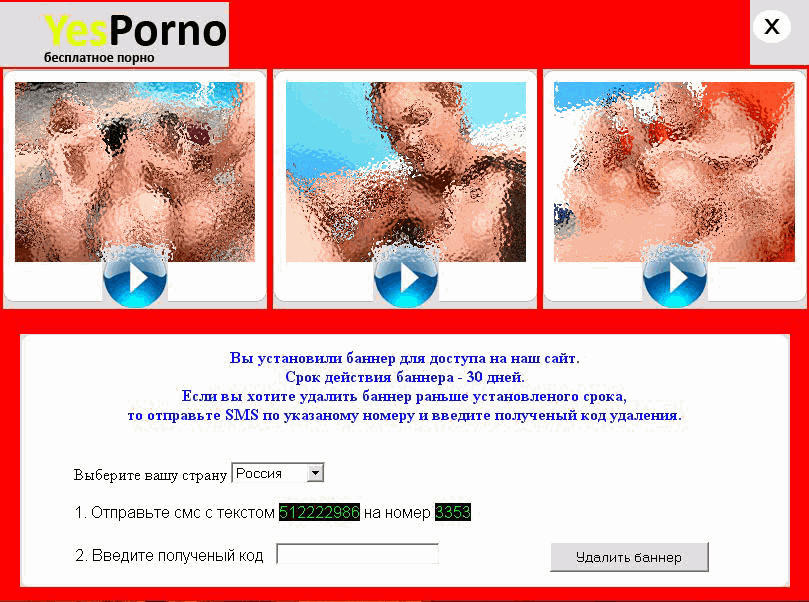

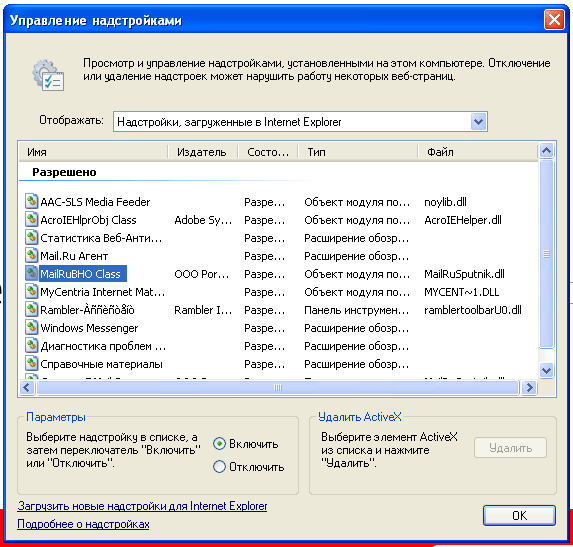

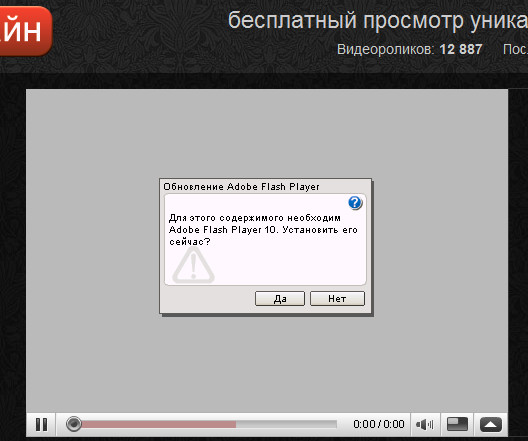

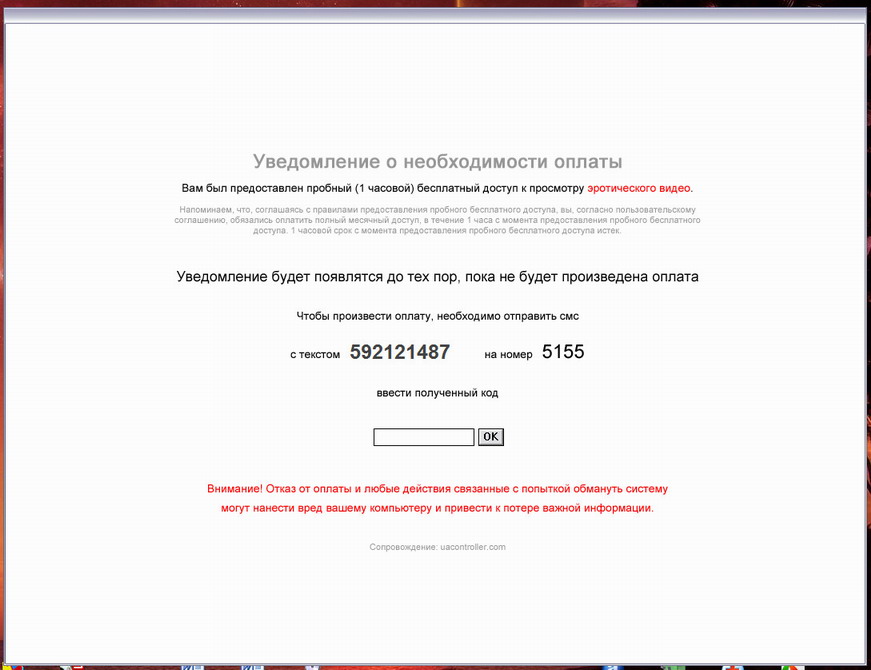

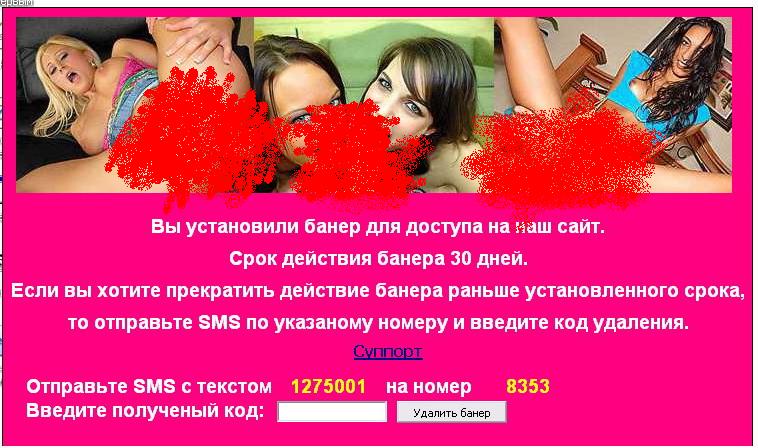

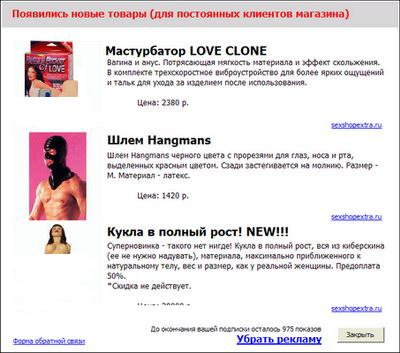

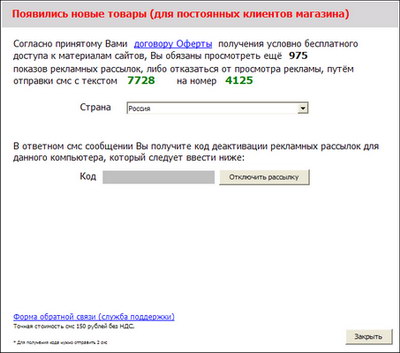

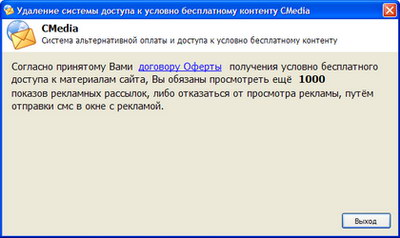

Здесь нахрапом не возмёшь по той простой причине, что он просто ничего не даёт делать. Есть возможность только ввести код разблокировки. Но чтобы его получить, надо отправить SMS сообщение. Об этом мы уже говорили и повторяться не будем. Код разблокировки можно найти в интернете. Если Вы читаете эти строки, значит Вы были у нас на форуме, а более полного собрания рабочих кодов по всем типам баннеров (официальные сайты антивирусников не в счёт) мы не встречали.

Итак, Вы нашли код деактивации, ввели его и вздохнули с облегчением - баннер исчез!

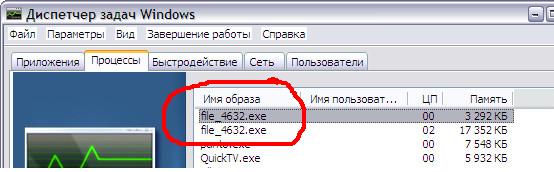

Но успокаиваться рано! Дело в том, что "хвосты" этой гадости остались в Вашей системе и не факт, что они не будут портить Вам жизнь в будущем. Поэтому надо провести чистку системы. Средств и способов сделать это существует великое множество, можете выбирать на свой вкус. Мы же рекомендуем следующее:

Установите и просканируйте систему вот этими программами Malwarebytes' Anti-Malware, AVZ , затем выполнить восстановление системы на точку до того, как поймали баннер. Некоторые не советуют, но осмелимся предложить прогу ComboFix (прежде чем её использовать, очень рекомендуем ознакомиться с её описанием) Потом пройтись программой HijackThis, FAV. И наконец любым антивирусом с обновлёнными базами.

Эти мероприятия дадут Вам некоторую уверенность в том, что в Вашей системе следов вируса не осталось.

Всё вышеизложенное хорошо, но ведь в жизни не всегда бывает так (точнее, всегда бывает не так), как хочется. В нашем случае это - мы не нашли кода разблокировки и баннер нам удалить не удаётся.

В принципе, ничего смертельного в этом нет. Просто здесь уже надо быть хоть немножко в курсе того, что происходит и что нужно предпринимать. Хотя и здесь наши доблестные "антивирусники" попытались облегчить нам жизнь.

Вот образчик заботы об users: Kaspersky Rescue CD. Здесь всё просто. Качаем iso образ, пишем его на болванку и грузимся с неё. Как это сделать? Ну если Вы этого не знаете, то лучше найти знакомого хакера и он быстренько всё исправит. Загрузились? Запускаете то, что там предложат и идёте пить кофе - времени процедура занимает немало. Опять же всё зависит от Вашего процессора, объёма жёсткого диска и т.д. В принципе, после завершения проверки и лечения, всё должно работать безупречно. Перезагружаемся и наслаждаемся девственно чистой системой.

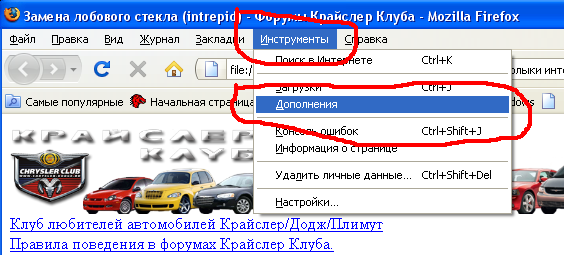

Ещё один инструмент, с помощью которого можно вылечить больную систему -

ERD Commander LiveCD. Это очень мощный инструмент и пользоваться им нужно с осторожностью. Он позволяет редактировать реестр зараженной системы, даёт доступ ко всем файлам и папкам, в общем позволяет как вылечить систему, так и не менее успешно - убить её окончательно!!! Если Вы не знаете, что нужно делать, то лучше делать всё в автоматическом режиме. Запускайте RegOrganizer (предварительно загрузившись с LiveCD), и предоставьте ему самому решать, что делать. После завершения процесса перезагружаемся в свой любимый Windows и идём в Интернет искать новых приключений!

Ну вот пока и всё. Более подробных данных о баннерах ТретьегоТипа у нас пока нет. Но мы надеемся, что и этот материал поможет Вам избавиться от баннера и более близко познакомиться со своей ОС Windows!!!

too by continue (возможно)

P.S. Мы ни в коей мере не претендуем на полный охват темы SMS - вымогателей. Мы не утверждаем, что всё здесь написанное - истина в последней инстанции. Но мы очень надеемся, что наш скромный труд не пропадёт зря и поможет кому-нибудь решить проблему с баннером - вымогателем и тем самым лишит грязного заработка тех хакерков , которые занимаются этим нечистоплотным "бизнесом". Видимо, не настолько они спецы, чтобы зарабатывать достойно своим талантом, а поэтому и действуют, как шакалы. Не бойтесь их, нас много и им нас не одолеть! Урааааа! Наши победят!!!!!

Извините за не совсем литературный стиль сего творения, но мы ведь тоже не профи - писатели.

Ну и нам совсем не безразлично, как Вы, уважаемый читатель, оцените наш труд. Принимаются любые оценки, замечания и дополнения. Пишите, плз, в CForum.